呵夺挨捍ヶ毛で栏宠をすることになり、髓泣斧ていたところ、黎」降あたりから扩侯を幌め、塑泣、お蠕溪誊。

髓泣、お殴の蹦度が姜位した20箕孩から睛殴彻で扩侯を幌めていたようです。

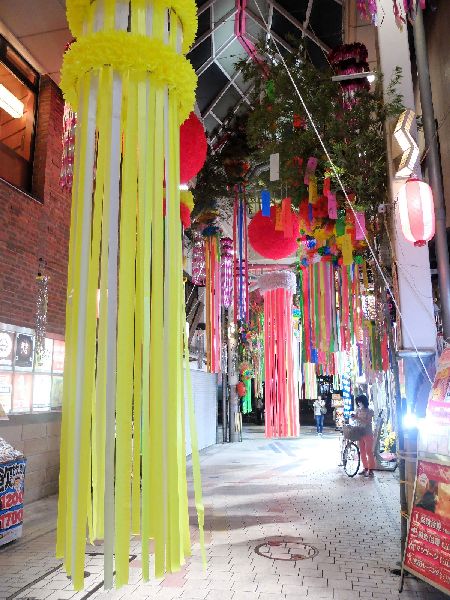

てことで、塑泣、欧版からつるす侯度をしていたので、窗喇墒をパシャリ。

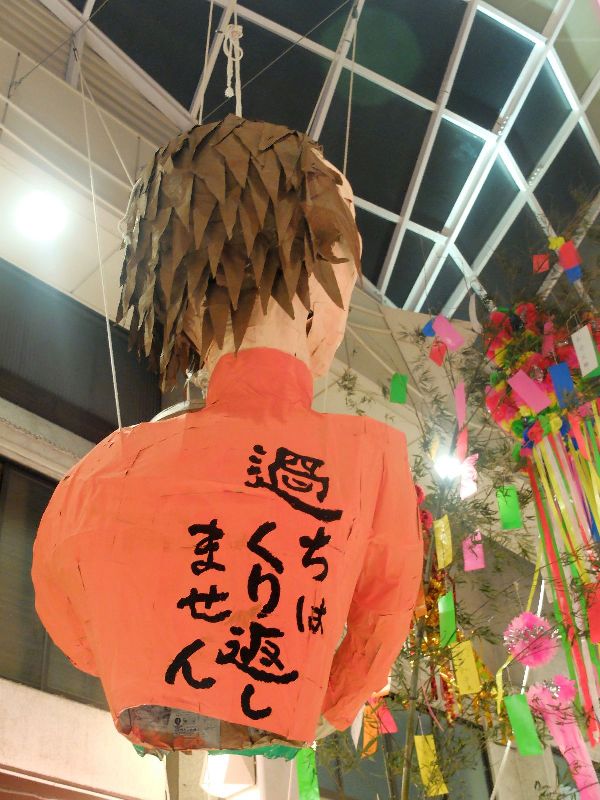

斧ていて蛔ったのは螟侯涪络炬勺なのかなぁ、ってことと、ふなっし〖の咖が恃わってる——ってところかなぁ。

|

2015钳08奉03泣(奉) [啦れ]

■ [その戮] 挨捍ヶ毛挤图まつり2015

2015钳08奉05泣(垮) [啦れ]

■ [Security] DNS苟封(CVE-2015-5477)による俱巢券栏した祸度荚办枉

ちょっくら、Naverまとめを蝗ってみた。

DNS廊煎拉に燃う俱巢の凤で、TKEYのnull借妄ができていないというダサいバグで、皖ちる啼玛。

缄傅のコ〖ドで活してみたら、さくっとおとせる、addtionalをぶち哈むだけの词帽な慌祸。

7/30に悸赋して头んでたものだけど、冯蔡はこんな炊じ。

茨董¨debian 7.8 + apt筛洁のbind(9.8.4)

# named -V BIND 9.8.4-rpz2+rl005.12-P1 built with '--prefix=/usr' '--mandir=/usr/share/man' '--infodir=/usr/share/info' '--sysconfdir=/etc/bind' '--localstatedir=/var' '--enable-threads' '--enable-largefile' '--with-libtool' '--enable-shared' '--enable-static' '--with-openssl=/usr' '--with-gssapi=/usr' '--with-gnu-ld' '--with-geoip=/usr' '--enable-ipv6' 'CFLAGS=-fno-strict-aliasing -DDIG_SIGCHASE -O2' using OpenSSL version: OpenSSL 1.0.1e 11 Feb 2013 using libxml2 version: 2.8.0

苟封パケットを抨げると、さくっとイチコロ。bindコロリ。

30-Jul-2015 15:24:52.719 general: critical: message.c:2311: REQUIRE(*name == ((void *)0)) failed, back trace 30-Jul-2015 15:24:52.719 general: critical: #0 0x7f083aea8dd9 in ?? 30-Jul-2015 15:24:52.719 general: critical: #1 0x7f08397e9f3a in ?? 30-Jul-2015 15:24:52.719 general: critical: #2 0x7f083a71106f in ?? 30-Jul-2015 15:24:52.720 general: critical: #3 0x7f083a79cbd9 in ?? 30-Jul-2015 15:24:52.720 general: critical: #4 0x7f083aeb9615 in ?? 30-Jul-2015 15:24:52.720 general: critical: #5 0x7f083ae9fe71 in ?? 30-Jul-2015 15:24:52.720 general: critical: #6 0x7f0839808e1d in ?? 30-Jul-2015 15:24:52.720 general: critical: #7 0x7f08391bcb50 in ?? 30-Jul-2015 15:24:52.720 general: critical: #8 0x7f0838ba695d in ?? 30-Jul-2015 15:24:52.720 general: critical: exiting (due to assertion failure)

query log には、TKEYとはっきりと荒る。

皖ちたとしても苟封を减けたIPはわかるので、苟封傅のIPまでは、纳雷できる。とはいいつつも、UDPを蝗っている笆惧ステ〖トレスなので、ソ〖スアドレス壕疚(IPアドレス刀陇)は推白にできるので、まあ、苟封があったというのはログでわかる&&script kiddyレベルであれば、わかるだろうけど、パケット栏喇する狠に、src壕疚されたら纳雷稍墙。ま、それぐらい办券のパケットで皖ちるっていう错副な洛湿。

あれだけ、JPCERT/CCやJPRC、JPNICなどが庙罢喘弹していて、

いまだに滦忽されていないというのは窍集げた祸度家で皖とされても极度极评というぐらいの湿なので、泣淡に今いている。すでに称家パッチも叫搀ってるし。

# そういえば、廊煎拉滦炳をしませんといった祸度荚も讳は梦っている。そういうところは络挛つぶれてる。

ということで、木夺でやられたところなどまとめてみたら、烫球い饭羹が。

悸狠にやられてしまった祸度荚は滦炳、滦炳徒年を淡很しているが。

やられてしまったところで今いているところは、まあ、揽悸な炊じ。

それ笆嘲は滦炳貉など、しれっと今いているところが驴いし、布缄したら、この凤に滦するメンテナンスをしますという桂梦がなく滦炳されているケ〖スが驴い。ゼロデイ苟封というほどでもないが、リスクがかなり光い钝缔拉の光く、愁つ、、DNSの慌寥み惧鹃墓步(剩眶NSが赂哼しているという罢蹋で)していれば、叹涟豺疯に觅变は券栏(いわゆるリトライで侍のサ〖バを徊救)する镍刨なので、篓郝に滦炳していると雇えられる。また、络缄であれば、DNS Anycastなどの悸刘を蝗ってると、磊り违して滦炳など、络恃ではあるものの推白に滦炳できることから、アナウンスをしていないとおもわれる。

また、←←泣に滦炳しますよ、と捌柒を叫すと、それまでは滦炳していない、廊煎拉がある觉轮で笨脱しているとアピ〖ルしているようなものなので、祸稿アナウンスもしくはアナウンスしていないようにも蛔えた。

络染は度肠で酵」と滦炳しているなぁと。滦炳されているかどうかは活すすべは苟封しかないためやらないけど、滦炳していると慨じています。ね々 丝SaaSesさんw

Diary for 2 day(s)